本文不推送,看到是缘分

每个离谱的功能设定后面都有个离谱的场景。

7月初,appsflyer增加了一个功能”跳转白名单“,具体设置细节大家可以去搜AF文档,就在安全中心,设置有点类似pull api的IP白名单逻辑。

您可以通过跳转白名单为特定的根域名和子域名加白,仅允许相关链接跳转到带有这些域名的地址,防止您的链接受到未授权跳转、钓鱼攻击和作弊的侵害。启用白名单后,您通过AppsFlyer创建的链接仅会跳转到含有加白域名的网址。若网址中的域名未加白,用户点击链接后就会进入适配的应用商店。

【链接配置】如果您的链接带有跳转参数(例如af_r, af_web_dp, af_ios_url and af_android_url)来引导用户跳转到指定的地址,您可以通过跳转白名单为特定的根域名和子域名加白,仅允许AF链接跳转到带有这些域名的地址,防止您的链接受到未授权跳转、钓鱼攻击和作弊的侵害。

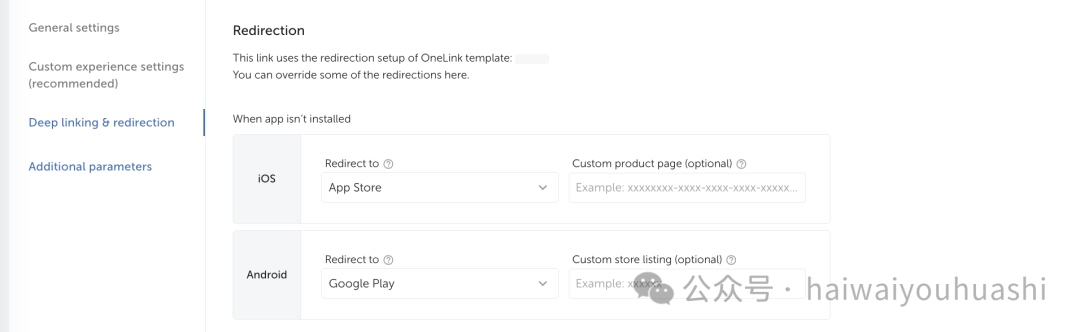

产品Onelink或者产品对接的某个广告渠道归因链接是可以接跳转链接的,参考下面:

当在onelink或者渠道归因链接后面增加了跳转地址,用户点击这个onelink就会跳转到对应接的网页地址,当你不设置的时候他就跳转到了对应这个产品的默认商店页面。

这个跳转白名单的功能就是限制要跳转的地址在白名单,只允许跳转到自己白名单了的域名下。

为啥要有这个功能,我想到一个场景:

某渠道帮你推广流量,他利用渠道链接跳转不去商店,而是跳转到了他自己的一个落地页面,再直接下载APK,为了提高转化率,他落地页写的”下载这个APP马上领取200块“。

但AF说的钓鱼攻击我没理解,难道有人利用他们的onelink或者渠道参数推一些改过的包?类似自己打了一个WhatsApp的包盗取聊天信息之类,我不理解这里和onelink跳转有什么关系,钓鱼的人需要用onelink?还是说有人干脆自己做了一个包出来实现更快的刷新增和事件数据回传给AF么,通过onelink和渠道link直接都跳转到自己做的包里面嘛 (不懂)。

正好想问下懂技术的朋友:

我有某个产品的包名(安卓包名),我又反解析到了他的AF dev Key,我是不是可以自己直接打个包出来用他的包名+AF DEV KEY 做个包,然后直接在这个包里面做功能,然后还能把数据回传到他的AF数据下,或者更直接点,利用服务端回传的方式,直接用报名+dev key给AF 刷转化数据。

或者是不是有广告渠道可能就直接这么操作?

出海流量玄学研究中心,不定期分享信息流广告优化师投放技巧,主要内容为海外facebook,google,TikTok ads广告投放技巧分享,欢迎大家关注,分享内容,也欢迎大家分享更多关于游戏出海,跨境电商广告投放技巧。

文章为作者独立观点,不代表DLZ123立场。如有侵权,请联系我们。( 版权为作者所有,如需转载,请联系作者 )

网站运营至今,离不开小伙伴们的支持。 为了给小伙伴们提供一个互相交流的平台和资源的对接,特地开通了独立站交流群。

群里有不少运营大神,不时会分享一些运营技巧,更有一些资源收藏爱好者不时分享一些优质的学习资料。

现在可以扫码进群,备注【加群】。 ( 群完全免费,不广告不卖课!)

发表评论 取消回复